José Luis Duarte Alcántara, Dirigido por Carlos Miguel Barber Kuri.

Miércoles, 25 de abril de 2007

l Visión Universitaria.

Quizá en algunas ocasiones hemos escuchado la

frase "nunca digas todo lo que sabes", o"que no se entere tu mano derecha de lo que hace la izquierda"; realmente estas y otrasfrases hacen referencia de lo importante que es la discreción, saber cuándo, cómo, dónde ya quién darle información.

La información ha sido siempre un recurso escaso y valioso, que desde la antigüedad ha marcado diversos escenarios, como bien lo es la diferencia entre la paz y la guerra, entre el desarrollo y la marginación, entre la riqueza y la pobreza, entre ostentar el poder o solamente someterse a él.

Existen cientos de historias de cómo el ser humano ha buscado obtener información de él mismo y de su entorno. Al respecto, ha hecho enormes esfuerzos para su identificación, clasificación, almacenamiento, distribución y confinamiento de la misma, llegando a convertirse, incluso en algunos casos, en un activo básico de supervivencia.

Las naciones han realizado cientos de estrategias y proyectos para poder obtener y utilizar la información de la mejor manera posible, particularmente en tiempos de guerra, donde se han desarrollado y aplicado grandes avances tecnológicos orientados a su obtención, resguardo, confidencialidad, seguridad, clasificación, etcétera.

La Agencia Central de Inteligencia (CIA) de Estados Unidos, el Mossad (agencia de inteligencia israelí), la Gestapo (agencia de inteligencia alemana), el M16 (agencia de inteligencia británica) surgieron durante la Segunda Guerra Mundial, donde todos conocemos lo importante que fue su participación; por ejemplo, la trama de la estrategia del ataque a Pearl Harbor (7 diciembre de 1941) para los países del Eje, o la información referente al desembarco en Normandía el llamado Día D (5 junio de 1944) para los aliados, por mencionar algunos ejemplos.

Después de la Segunda Guerra Mundial la tecnología desarrollada en esos periodos se ha trasladado al sector civil, donde se han encontrado nuevos usos y desarrollado más aplicaciones que actualmente conocemos y utilizamos.

En lo referente a la información, también se han hecho grandes aportaciones. Hoy, para cualquiera de nosotros, la posibilidad de tener un equipo de cómputo personal ha dejado de ser un tema de lujo o gusto, para convertirse en algo absolutamente necesario.

El concepto de la edición no lineal para la industria de la producción de imágenes ha sido un gran salto en lo que corresponde a la forma y el tiempo para crear productos en este sector, donde la posibilidad de grabar las imágenes de manera digital (mediante ceros y unos) permite realizar tantos cortes y unión de imágenes como sean necesarias para la producción.

Anterior a esto, se tenía que utilizar tantas cintas como cortes y uniones pegadas se requirieran, de tal suerte que podía tomar la edición de una escena de tres minutos, un aproximado de tres días laborales. Y ahora es el equivalente de entre 30 segundos a un minuto, de acuerdo con las habilidades del editor de video.

En cualquier empresa, ahora podemos ver que la capacidad de crecimiento en muchas de ellas está sustentado en el número de transacciones que puede realizar en un periodo de tiempo. Por ejemplo, un banco que realiza transferencia de fondos de inversión podrá captar más clientes en la medida que pueda operar más transferencias.

Pero también es verdad que las empresas no sólo requieren operar más volumen con ayuda de la tecnología, sino también saber con anticipación de su entorno, de sus clientes, de sus proveedores, de la competencia, etc., de tal forma que puedan utilizar de la mejor manera la tecnología que ahora se tiene.

No es nuevo saber que una empresa necesita conocer cuánto y cómo consume su cliente para efecto de estar preparada y surtir sus productos a tiempo.

Pensando en ello, con este tipo de retos nació la tecnología EDI (Electronic Data Interface) que permite que una empresa entregue información de cualquier índole a otra para su explotación. Definitivamente, el éxito de esta tecnología estribó en los acuerdos de confidencialidad y de seguridad de la información a intercambiar.

Las primeras empresas que se vieron beneficiadas observaron cómo se desplazaban sus productos en los puntos de venta, dándoles una información valiosa sobre sus competidores, para poder surtir a tiempo y en forma todos y cada uno de sus productos, así como no producir de más ninguno de ellos.

Este concepto continuó evolucionando hasta llegar

a la llamada tecnología B2B (Business to Business) la cual permite, mediante el intercambio de datos estándares en una red de comunicaciones punto a punto (empresa por empresa), que nuevos participantes del sector puedan ofrecer sus productos y servicios dentro de una comunidad segura de negocios.

Esto agiliza la capacidad de hacer negocios y operar dentro de un sector de manera eficiente y eficaz, dando un giro vertiginoso a la forma de producir insumos y servicios así como a la forma de venderlos, distribuirlos y cobrarlos.

Muchas empresas invierten sumas interesantes de capital para la adquisición de tecnología que les permita realizar pronósticos (forecast) para la obtención de la información futura que no existe en el mercado, y poder estar un paso adelante de su competencia, de esta forma, la información se genera de manera interna para poder realizar inferencias y nuevamente replantear las decisiones a tomar.

Diversos ejemplos en casi cualquier industria ilustran lo anterior, mostrando cómo la información es un activo valioso para la organización, su operación y supervivencia. De ella estriba gran parte del éxito del negocio y la continuidad en el mercado, la lealtad de sus clientes, la disminución de sus gastos y costos y el incremento en sus utilidades y valor de la firma.

El sector financiero ha vivido este impulso tecnológico de manera sustancial, teniendo que responder de inmediato al mundo de la velocidad para hacer negocios. Ahora un banco tiene que operar millones de transacciones para infinidad de entidades en un minuto, donde ahora se pueden realizar pagos y cobros de manera electrónica y donde un gran incentivo que se tiene entre los usuarios de estos servicios electrónicos financieros corresponde a la seguridad que se le da al dinero.

Es así como la seguridad de la información es la que nos permite a todos y cada uno de los usuarios de los servicios electrónicos bancarios y financieros, depositar nuestro capital, confianza y viabilidad de nuestras familias y/o negocios en estas empresas.

Y para las empresas que ofrecen estos servicios, contar con un robusto esquema de seguridad de información permite que puedan operar las cantidades industriales de cuentas, dinero, transacciones, pagos, depósitos, etc., diariamente.

Es verdad que ahora no sólo las empresas financieras están preocupadas respecto a la seguridad de la información que utilizan y generan. Cualquier empresa tiene información valiosa que no desea que está en manos incorrectas o sea utilizada de manera inadecuada.

Al respecto, existe gran cantidad de información que deseamos asegurarnos que solamente pueda ser vista y utilizada por las personas y organizaciones adecuadas y/o acordadas.

Cualquier acceso no aprobado, fuga, indiscreción, robo, etc., a la misma, puede poner a una empresa en una situación delicada.

La legislación al respecto ayuda a que exista un marco institucional legal, que dé certezajurídica a los individuos y a las organizaciones que utilizan y generan información para sus actividades productivas y personales. Sin embargo, no es suficiente, se requiere también un análisis pertinente y confiable de nuestras vulnerabilidades en este sentido, para realizar acciones preventivas, correctivas o de mantenimiento, que garanticen que la información sensible y estratégica esté segura.

Es así como la tecnología opera en los dos sentidos: nos permite ampliar nuestro campo de acción y también nos amplía nuestro espectro de vulnerabilidad, no solamente de amenazas fuera de nuestra empresa, sino incluso quizá también dentro de la misma.

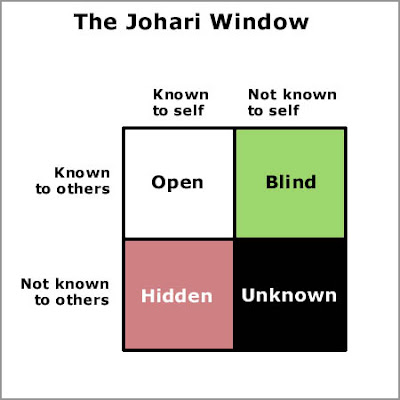

Existen hoy en día muchas metodologías y modelos de evaluación de vulnerabilidades de información, los cuales permiten identificar áreas de oportunidad dentro y fuera de nuestra organización.

La aplicación de estos modelos podría contestar preguntas como las siguientes:

¿Quiénes deben ver, qué tipo de información?

¿Cuánta información debería estar almacenada para acceso inmediato (on-line) y cuánta para acceso posterior (off-line)?

¿Dónde debería estar almacenada la información?

¿Quién debe identificar, analizar, clasificar y estratificar la información?

¿Cuánta información y cuál debe ser pública?

¿Qué medio de seguridad o encripción es el más conveniente para la organización?

¿Cuáles son los puntos de seguridad interna y externa de acceso?

Existe un conjunto de preguntas que cada organización deberá elaborar y responder de acuerdo con el resultado del estudio de vulnerabilidad y mejores prácticas para la seguridad de la información y las tecnologías empleadas en su empresa.

Por supuesto, este tema es un punto de reflexión para todos los que poseemos este activo y sabemos su importancia como diferenciador en nuestro entorno y materia prima básica

para la apropiada toma de decisiones.

José Luis Duarte Alcántara, aspirante al Doctorado en Administración de la Universidad

Anáhuac México Sur.

Dirigido por Carlos Miguel Barber Kuri.

Fuente: http://ols.uas.mx/PubliWeb/Articulos/JSLD-la_seguridad.pdf Nació en Filadelfia en 1919. Estudió arquitectura (1941) y filosofía de la ciencia en la Universidad de Filadelfia, donde se doctoró (1947). Su vida académica comenzó en la Wayne University de Detroit, siguió en el Case Institute of Technology y, más tarde, en la Universidad de Pennsylvania, donde desarrolló la mayor parte de su carrera hasta 1986, año de su jubilación y de su paso a la condición de profesor emérito. Fue catedrático y director del Departamento de Ciencia de los Sistemas Sociales en la Wharton School de la Universidad de Pennsylvania.

Nació en Filadelfia en 1919. Estudió arquitectura (1941) y filosofía de la ciencia en la Universidad de Filadelfia, donde se doctoró (1947). Su vida académica comenzó en la Wayne University de Detroit, siguió en el Case Institute of Technology y, más tarde, en la Universidad de Pennsylvania, donde desarrolló la mayor parte de su carrera hasta 1986, año de su jubilación y de su paso a la condición de profesor emérito. Fue catedrático y director del Departamento de Ciencia de los Sistemas Sociales en la Wharton School de la Universidad de Pennsylvania.

Bueno, y ahora la descripción del diagrama anterior

Bueno, y ahora la descripción del diagrama anterior • El segundo bloque, es un Símbolo de procesos

• El segundo bloque, es un Símbolo de procesos  En este bloque se asume que las variables suma y N han sido declaradas previamente y las inicializa en 0 para comenzar a el conteo y la suma de valores (Para declararlas existe el bloque Tarjeta perforada).

En este bloque se asume que las variables suma y N han sido declaradas previamente y las inicializa en 0 para comenzar a el conteo y la suma de valores (Para declararlas existe el bloque Tarjeta perforada).

¿Es N=50?... ¡No!, todavía es 2. Ha pues, regresa al Tercer bloque y vuelve hacer lo mismo. Y así hasta llegar a 50, obteniendo así la suma de los primeros 50 primeros números naturales.

¿Es N=50?... ¡No!, todavía es 2. Ha pues, regresa al Tercer bloque y vuelve hacer lo mismo. Y así hasta llegar a 50, obteniendo así la suma de los primeros 50 primeros números naturales. (Este lo puedes cambiarlo por el display para mostrar datos).

(Este lo puedes cambiarlo por el display para mostrar datos).